10秒被黑,从技术维度详解特斯拉破解门

特斯拉被黑客攻击并不是第一次,背后不乏一战成名的动机。智能汽车每前进一步,数字风险也会同步增加。道与魔的竞争并未因为智能化而消失,我们也不必过分强调或者恐惧数字风险。今天我们聚焦细节,在数字钥匙加速普及的当下,它的漏洞目前看来也是最大的一环。这个必须有足够的重视。

文丨智驾网 黄华丹

特斯拉又又又被攻击了!

只需花150美元购买工具,10秒就能开走一辆特斯拉Model Y。

据彭博社报道,近日,英国曼彻斯特安全公司NCC集团的首席安全顾问Sultan Qasim Khan表示,可以通过某种黑客攻击方法轻松解锁特斯拉Model 3和Model Y并启动电机。

这已经不是特斯拉第一次被攻击了。

同样的问题,同样的中继攻击方式。网上随便一搜就能出来大把消息。

比如,2018年就有一位特斯拉Model S的车主放出了自家车子被黑客轻松偷走的监控视频。

不过,Khan表示,这并不是特斯拉一家的问题。目前使用无钥匙进入系统的许多车型都存在这个问题。

英国消费者团体Which在2019年的一项研究中发现,有200多种车型容易受到无钥匙盗窃的影响。盗贼会使用类似但略有不同的攻击方法,例如欺骗无线或无线电信号。

对黑客来说,只需通过重新定向车主的手机或遥控钥匙与汽车之间的通信,就可以轻易骗过无钥匙进入系统,使其认为车主就在车辆附近。

Khan向媒体展示了所谓的中继攻击。首先攻击者需要花50美元在网上买蓝牙开发套件代码。再花100美元购买硬件,即中继设备。

操作时,只需将其中一个中继设备放在离特斯拉车主的智能手机或遥控钥匙大约15码,约13.7米的范围内,另一个插在他的笔记本电脑上靠近汽车。用不了10秒,就能解锁汽车并将其开走。

而购买这些工具的成本加起来也不过150美元。

Khan称已将该种可能告知了特斯拉,但后者并不认为这个问题存在重大风险。要解决这个问题,特斯拉需要改变其使用的硬件,并改变其无钥匙进入系统。

智驾网咨询了一位从事车辆安全相关的专业人士,他表示,特斯拉这个问题确实一直存在,而且比较普遍,他们甚至并不将其视为漏洞。虽然问题可以解决,但成本较高。

——01——

数字钥匙正加速普及

而今天,在汽车四化发展背景下,从起初的无钥匙进入系统(PKE)发展到如今,数字钥匙已经成为大部分车型的标配。

智能手机、NFC智能卡、智能手表和智能手环均可变身车钥匙,从而实现无钥匙进入和启动车辆,使用车更加方便舒适。

同时,通过这些智能设备还可实现为他人远程钥匙授权、个性化的车辆设置等便捷功能,未来还能融入智慧出行大生态。

数字钥匙的实现主要是通过BLE(蓝牙)、NFC、UWB(超宽带)等不同的通信技术。

目前蓝牙是最主流的数字钥匙通信技术。2021年中国数字钥匙量产方案中,蓝牙钥匙以64.2%的占比成为最主要方案。此外,蓝牙+NFC、蓝牙+密码钥匙等融合方案也正逐渐被车企应用。

此次事件中的特斯拉使用的也是蓝牙低能耗协议。

而UWB超宽带技术则是近两年才开始应用于数字钥匙。UWB最早应用于军用雷达、定位等通信系统中,由苹果在Airtag中使用后受到了业界广泛的关注。

与蓝牙相比,UWB具有定位精度高、传输速率高、安全性高、功耗较低等优势,能够满足用户在不同场景下的无线连接需求。

尤其在安全性方面,UWB超宽带技术具有厘米级精度定位。使用UWB技术的数字钥匙可以让汽车知道车主的确切位置,最大限度地防止中继攻击。

目前已知的,宝马将在2022款车型引入基于UWB技术的“增强版数字车钥匙”,蔚来也在于今年交付的ET7和ET5上配备UWB数字钥匙。此外,三星也正与宝马、奥迪、现代、福特等车企进行基于UWB技术的合作。

不过,智驾网咨询的这位安全专家认为,UWB同样也能被攻击破解。

目前,数字钥匙的研发尚处于各自为政的状态。各车企、智能设备公司的数字钥匙协议处于独立研发状态,并不互通。虽然很多车型已经配置无钥匙进入和引擎启动,但只能针对某一品牌或车型进行操作,而无法实现跨品牌和车型的互联互通。

美国车联网联盟(Car Connectivity Consortium,简称 CCC)于2016年6月制定了CCC数字钥匙规范项目,主要为使用智能设备作为汽车钥匙提供标准型解决方案。最新的是2021年7月发布的Digital Key 3.0,数字钥匙3.0规范。

数字钥匙的发展也正在逐步走向规范。

而据佐思汽研《2021年汽车数字钥匙研究报告》显示,2021年中国乘用车数字钥匙装配量超过200万,同比增长243%,装配率10.9%,比上年增加7.5个百分点。预计到2025年汽车数字钥匙装配量将达784万,平均增长38%,装配率达到30%,平均每年保持5个百分点的增长。

在这样的量级下,安全问题着实不容小觑。

——02——

中继攻击与反中继攻击

中继攻击是指将通信信号从数字钥匙中继到汽车上,让汽车认为车主已经用钥匙接近并响应打开车门。

要实现中继攻击,需要简单的无线电设备,一般由两人合作完成。

其中罪犯A携带解码感应设备靠近车主,而罪犯B则携带另一台设备站在目标车辆的车门边上。当车主下车锁门去超市、商场等公共场合时,罪犯A就可以跟踪并靠近车主,其身上携带的解码感应设备会采集车钥匙发射的数字密码,然后通过大功率中继器传输给守在车边的罪犯B。

这时车上的解码系统就会误以为罪犯B身上携带的解码感应设备是“车钥匙”,罪犯B从而可以轻松开启车门并将车开走。

警方建议比较简单的办法是购买防止中继攻击的切断电波用钥匙盒,钥匙放在里面即可防止盗读,或者直接将钥匙放在锡罐或冰箱中也可防盗。

也有网友调侃,这是只存在于住得起别墅人群的困扰。在国内拥挤的小区楼里,车位和房间隔的距离远超过了有效解锁范围,而且,谁知道哪辆车是谁家的。

当然,汽车制造商也在改进系统。比如在不运动时可将密钥卡置于睡眠模式,从而阻止任何无线电信号的传输。

福特不久前就申请了一项专门针对中继攻击的专利,其专利描述称,该认证系统能够获取历史数据,包括使用钥匙的时间和位置,因此可以确定试图解锁汽车的人是车主还是其他人。例如,由于汽车知道车主离开车辆时钥匙已移走,因此不会响应突然出现在附近的信号。当然,该系统也并不完美。

此外,也有提出用安全单元芯片配合UWB对时间戳加扰及鉴权的密钥加以保护。利用BLE和UWB的实时定位能力对车钥匙的轨迹加以追踪,利用人工智能的方法检测异常行为以防止中继。

——03——

网联化带来的安全问题

除了中继攻击,智驾网咨询的这位安全专家还解释了另一种可能的基于数字钥匙的攻击。

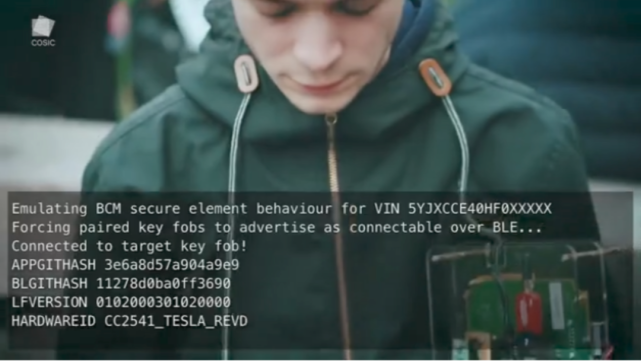

读取车辆VIN码,设备可伪造车上的BCM(Body Control Module)信号,随后靠近车主的智能手机或遥控钥匙,通过蓝牙将其激活连接,录制车主钥匙信号后在主板上将其破解即可获得对车辆的控制权。

中继攻击需要在钥匙附近放置设备,而这种方法,破解后就无需再靠近钥匙。

网络上也有相关的演示视频。

随着汽车的智能化、网联化,信息安全、数据安全的问题显然已成为绕不过去的一道坎。

此前,还曾有团队模拟攻击过特斯拉的传感器,让其在辅助驾驶状态中突然“看到”前面有一辆车,从而紧急刹车,或者让汽车“看不到”本来存在于车前的障碍物,一头撞上去。

这样的劫持一旦发生,将直接危害到驾乘人员的生命。

从数字钥匙的发展路径来看,目前汽车领域的安全手段已经有所提高。

但时有发生的安全事故也在提醒我们,仍有大量车联网、智能化的产品并未考虑到信息安全的问题。

而随着攻击者技术的提高,汽车容易被远程控制也成为智能网联汽车面临的主要安全问题。

当然,我们也不必过于担心。任何技术的发展都需要一定的时间来解决可能遇到的问题。

而监管层面,国家也在积极制定法规标准。目前相关立项的标准包括《信息安全技术车载网络设备信息安全技术要求》、《智能网联汽车车载端信息安全技术要求》、《智能网联汽车数据安全评估指南》、《信息安全技术汽车电子系统网络安全指南》等。

内容涉及硬件设备的设计安全和抗攻击防护,对网络传输安全的要求等方面。

2021年1月,新的欧盟汽车网络安全法规生效。

欧盟新法规第一项要求汽车制造商在其整个生命周期中将网络安全实践纳入其组织、开发过程以及对汽车网络安全的支持。

第二项法规要求制造商支持软件更新,并且如果发现漏洞,则要支持软件管理系统以跟踪要更新的软件。

这些法规还要求维护文档,以便第三方可以确认制造商遵循了网络安全实践以进行审核。

这些,都是法规层面对智能网联化时代汽车安全保护提供的标准与依据,一定程度上也将从组织和运营层面上对各家车企产生影响。

智能网联时代的汽车安全需要监管层面与技术层面的协同发展。

-

凤凰网汽车公众号

搜索:autoifeng

-

官方微博

@ 凤凰网汽车

-

报价小程序

搜索:风车价

.png)

.png)