黑客再次攻入特斯拉,智能汽车如何做到100%安全?|聚焦

原标题:黑客再次攻入特斯拉,智能汽车如何做到100%安全?|聚焦

引言 | 专访物联安全专家。

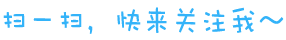

今年11月29日,国外视频网站“Reddit”上疯传一段视频。

视频中一位昵称“trsohmers”的黑客演示了在自家Model 3上通过外接笔记本电脑植入Ubuntu(友邦拓)操作系统,并在中控大屏上播放11月底马斯克的Space X公司发射猎鹰重型火箭Youtube视频。

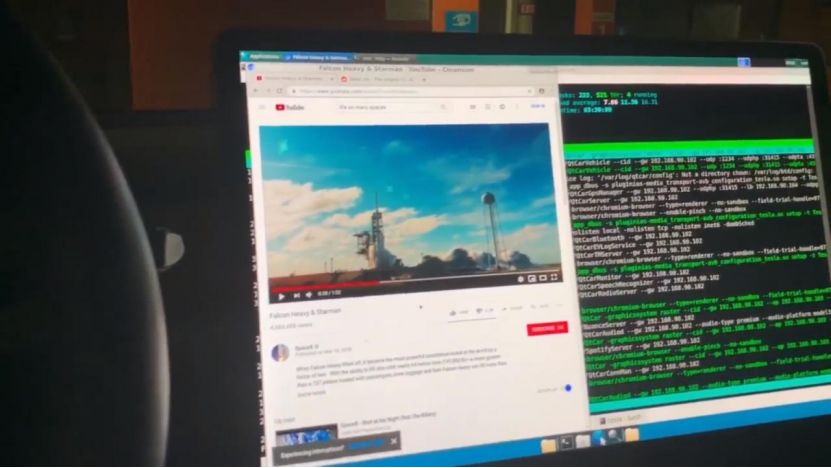

12月上旬,这名黑客还宣称成功黑进Model 3的MCU(微控制单元),并首次公开Model 3的车机硬件信息。

1硬件信息曝光,Autopilot仅一墙之隔

黑客trsohmers称,在攻破MCU后,他终于看到了Model 3以及最新一批Model S/X的信息娱乐计算机的硬件规格:

▎处理器:英特尔Atom E3950(四核1.6GHz);

▎存储:4GB RAM(或DDR4)以及64GB eMMC;

▎网关:飞思卡尔/NXP QorIQ芯片置于主板上;

▎Autopilot辅助驾驶硬件:英伟达Tegra Parker和Pascal 独显,置于另一个单独的板上,由电缆束连接。

外媒Electrek在跟踪报道中说:他黑进核心MCU时,没有选择继续攻破Model 3的Autopilot辅助驾驶系统,因为还有一道“围墙”,需要时间精力投入。只是一旦突破这道围墙,通过植入的操作平台就能实现Model 3远程端驾驶,甚至能跳过特斯拉软件部门设置的非车主异常操作干预系统。

黑客trsohmers一直在研究Model 3,在早些时候就已成功破解激活了新的特斯拉美国地图模块以及在车机中植入安装Spotify(一款流媒体音乐服务平台)。

“Model 3很难攻破,据我们(黑客圈)所知,只有少数人能够破解。”他说。

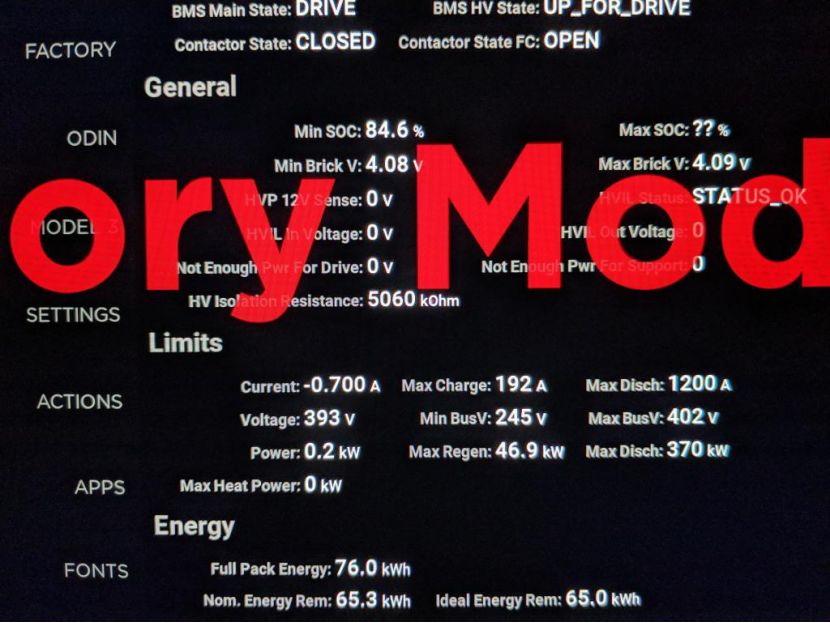

▲此前白帽黑客Ingineerix破解Model 3 “工厂模式”

另外,他还表示攻进MCU要感谢之前破解Model 3“工厂模式”的另一位黑客Ingineerix:

“其实大部分功劳归属Ingineerix,他花了好几个月寻找初始漏洞,从我开始工作的时候,大概花了一个月的时间,总计100个小时破解。”他留言说。

2特斯拉的“受虐史”

自从特斯拉Mdoel S首发开始就成了黑客、白帽黑客(揭示漏洞的正能量黑客)以及网络信息安全工作室的攻击对象。

2014年10月,上海的信息安全团队Keen Team就公开演示了对特斯拉的控制,并在行驶中迫使其倒车,使特斯拉第一次成为“遥控汽车”。过后Keen Team提交了6个特斯拉MODEL S的安全缺陷。

在特斯拉修补漏洞后不久,2016年,腾讯旗下科恩实验室宣布以远程的方式入侵特斯拉汽车,这是全球首次无物理接触入侵。

2017年Model 3发布期间,科恩实验室又在世界黑客大会和官方博客上宣布实现Model X的远程操作攻击,特斯拉随即加班加点修补漏洞。

但越是智能化越容易被黑客们找到突破口,除了上述三大攻击事件外,一些计算机极客们也针对特斯拉的手机端APP、智能钥匙、Model 3智能卡下手,曾一度在海外推出过特斯拉1秒破门器(漏洞已被修复)。

今年年初,Model 3“工厂模式”被黑入也曝光了智能汽车在遭受物理攻击(车内接口接入)的脆弱。

除了特斯拉外,FCA旗下的Uconnect车联网(Jeep、道奇搭载)也在2015年和2016年被连续攻破。黑客通过入侵集成在娱乐系统芯片上的无线通信模块的漏洞,侵入汽车 CAN 总线发指令,从而控制汽车的机械部件,致使FCA紧急召回140万辆隐患车型。

▲Uconnect车联网被黑,Jeep自由光失控

相似的案例还有宝马,曾因为connectedDriue功能存在漏洞召回了220万辆汽车。同时,大众集团旗下的奥迪、宾利、保时捷以及兰博基尼也曾被曝出其搭载的Megamos Crypto防护系统被破解的消息。

2016年3月,日产聆风更是被黑客入侵TSP云端,黑客可以控制地球上任何一辆搭载NissanConnect车联网的日产聆风,迫使其电量耗尽并下载车主信息。日产一度停止该车联网的所有功能。

3智能汽车能做到100%安全吗?

面对日益突出的智能汽车防侵入安全问题,车聚君有幸得到中国某电动车品牌物联安全工程师的解答。

▎车聚君:“目前入侵智能汽车的方法有哪些?

物联安全工程师:“无外乎三种,分别是物理接触、近场控制和远程控制,物理接触通过车内OBD接口侵入,近场控制通过近距离蓝牙和Wi-Fi入侵,远程控制则需要破解运营商网络、黑入云端系统来实现。

▎车聚君:“今年特斯拉Model 3两起入侵事件中,物理接触成为黑客们的主要手段,是否证明物理接触要比其他两种方法简单?

物联安全工程师:“可以这么说,因为物理接触能更快地发现系统漏洞,远程侵入则需要耗费更多的时间精力。特斯拉被物理接触入侵还有很多小案例,但这两起威胁到车辆核心和驾驶安全了。

▎车聚君:“面对这些入侵方式,智能汽车能做到100%安全吗?

物联安全工程师:“首先是危机发生时的应对措施,比如前年日产车联网云端被黑采取的就是先关闭再升级后开放的方法,这种打补丁方法虽然被动,但却是最有效的被迫之举。而提前应对措施主要集中在:车载控制器端硬件及数据安全加密、用户身份认证机制以及通讯信道加密。”

工程师随后解释:提前应对的三种措施是目前大部分智能汽车研发厂商“标配”。车辆智能系统、互联系统都会经过网络安全和系统安全的出厂考核。

“我们也会在安全系统设计时留有余地,设置多个保障点以防万一,不能说100%车辆不被入侵,但我们会保障车主日常用车安全。”工程师补充道。

4不必过于担心

▎车聚君:“这次Model 3被攻入MCU事件发生后,不少智能汽车车主很担心自己爱车的安全问题,今后我们还能相信智能汽车是安全的吗?

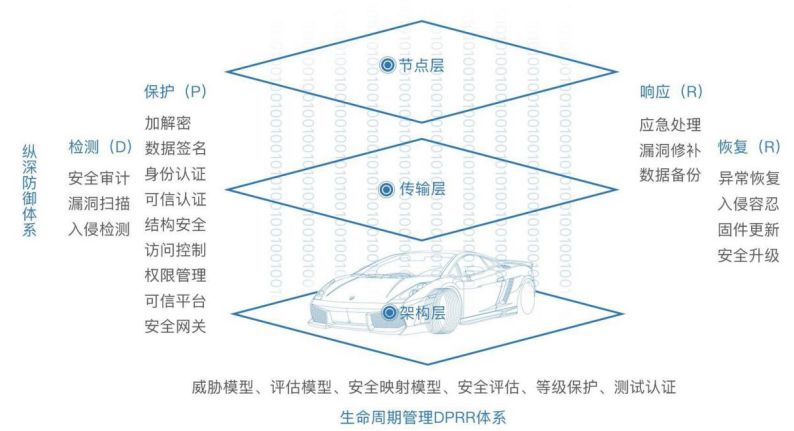

物联安全工程师:“担心肯定是会有的,但不用过于担心。除了刚刚提到的安全系统研发外,我们也会做安全监控,监控异常流量和可疑用户行为。现在国际上主流的智能汽车安全监测防范体系叫PDRR体系实现入侵预测,防护,响应,检测。

▎车聚君:“面对黑客们的入侵,动机并非善意,PDRR体系可能只是亡羊补牢,您是否认同这个观点?

物联安全工程师:“说说入侵动机吧,黑客也分黑帽和白帽,白帽黑客是一些正能量友好的电子发烧友,专门查找漏洞领取官方奖金,也有一些非常专业的查漏洞团队,科恩实验室就是其中之一,对我们不断升级完善安全系统起到辅助作用。

但黑帽黑客入侵智能汽车致使发生交通事故的动机是不成立的,入侵本身并非易事,也要投入资金和时间,无外乎为了领取厂家奖金罢了。这也是前几年入侵事件都是白帽黑客的原因。

PDRR体系并不是亡羊补牢,其中就有监控和反制措施,我们物联安全行业称之为攻防兼备。

▎车聚君:“物理接触入侵是否只能靠出厂设置好的安全系统来防护,无法被厂家监控?

物联安全工程师:“不是,除了自身硬件加密保护外,越来越多的智能汽车搭载了异常操作自卫机制,但就像家用电脑被物理接触一样,入侵者也能通过提升权限来入侵,所以我们物联安全部门一直会通过OTA更新迭代操作系统。

工程师还提到国家级别的智能汽车安全防范机制,比如英国政府在2017年发布了《联网和自动驾驶车辆网络安全重要原则》(The Key Principles of Cyber Security for Connected and Automated Vehicles),其中针对智能汽车制造商提出8项安全指导方针:

▎董事会层面就应该开始重视和管理网络安全问题。

▎各组织需提前对安全风险进行评估和和适当管理(也包括供应链)。

▎确保网络安全系统在整个周期中都是安全的,确保售后服务和事件响应的及时跟进。

▎包括承包商、供应商和潜在的第三方在内的所有组织,都应齐心协力提高系统安全性。

▎安全系统在设计时应留有余地,尽量多设置几个保障点。

▎所有软件的整个生命周期都应该得到管理,保障周期内安全。

▎保证数据的存储和传输是安全可控的。

▎在防御和传感器失效时,系统也能做出适当的应答。

我国也有类似的指导意见,中国《智能网联汽车车载端信息安全技术要求》已经通过专家评审,其中也同样提到了从供应商到车企、服务商全链条安全防范。

该指导意见中还透露了国家信息安全漏洞共享平台中已经建立了针对汽车行业漏洞的应急响应子平台,智能汽车安全问题即将成为国家层面的安全体系。

车聚小结

截止12月18日,特斯拉并未对这次入侵事件作回应,马斯克的推特也没有提及此事。

美国电子产品媒体称这名白帽黑客以及所在的黑客圈子很有可能在休整后继续对Model 3进行“研究”。他会攻入Autopilot系统吗?又或者特斯拉已经悄悄地准备OTA发送漏洞补丁了呢?

就目前而言,虽然厂家能确保入侵者不会大范围影响智能汽车用户,但入侵动机还是主要以发现—解决—答谢的模式来控制,智能汽车安全问题应该用国家层面的法律来保护。

科恩实验室曾丢下一句“2020年智能汽车安全问题会集中爆发”的预言,还有一年半个月,智能汽车们做好准备了吗?

-

凤凰网汽车公众号

搜索:autoifeng

-

官方微博

@ 凤凰网汽车

-

报价小程序

搜索:风车价

.png)

.png)